Пользователь @ilya-antipin написал в Поддержка проекта:

То, что вы не шифруете и DNS-запросы, это уже ваша проблема, могли бы шифровать, тот же 1.1.1.1 от CF поставить

Добавлю своих 5 копеек, если можно. Не пинайте за оффтоп, но может людям пригодится.

Надо не просто поставить 1.1.1.1 (или любой из списка по нужному протоколу), а включить “только шифрованные запросы”. Через DoH (DNS-over-HTTPS) или DoT (DNS-over-TLS). Как включить DoH на windows 10 и выше - можно посмотреть тут. Иначе да, трафик по HTTPS будет зашифрован, а вот имена доменов, к которым обращается пользователь - будут утекать…

Для POSIX-совместимых систем можно использовать stub resolver. Например пакет stubby, с вот таким конфигом:

resolution_type: GETDNS_RESOLUTION_STUB

dns_transport_list:

- GETDNS_TRANSPORT_TLS

tls_min_version: GETDNS_TLS1_2

tls_authentication: GETDNS_AUTHENTICATION_REQUIRED

tls_query_padding_blocksize: 128

edns_client_subnet_private: 1

idle_timeout: 9000

listen_addresses:

- 127.0.0.1@53

round_robin_upstreams: 0

appdata_dir: "/var/cache/stubby"

upstream_recursive_servers:

- address_data: 1.1.1.1

tls_auth_name: "cloudflare-dns.com"

tls_pubkey_pinset:

- digest: "sha256"

value: V6zes8hHBVwUECsHf7uV5xGM7dj3uMXIS9//7qC8+jU=

tls_port: 853

- address_data: 1.0.0.1

tls_auth_name: "cloudflare-dns.com"

tls_pubkey_pinset:

- digest: "sha256"

value: V6zes8hHBVwUECsHf7uV5xGM7dj3uMXIS9//7qC8+jU=

tls_port: 853

А уже системный resolv.conf натравить на 127.0.0.1. Тогда весь софт сам того не зная будет использовать защищенные запросы.

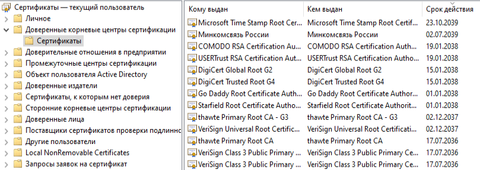

У кого совсем паранойя - я бы рекомендовал аккуратнее ставить “отечественный” софт (или потом проверять). А то поставят вместе с собой “нужный” корневой сертификат удостоверяющего центра и вы даже не узнаете, что ваш HTTPS трафик проходит через чье-нибудь ведомство. Ни один браузер (из обычных) даже не пикнет. Кроме Firefox, у которого “по умолчанию” отключено доверие к системным корневым сертификатам (параметр “security.enterprise_roots.enabled” в about:config).